Bir ağ yöneticisinin sorumlu olduğu bilişim altyapısında bulunan bileşenler ile ilgili bilgileri anlık olarak alabilmesi, herhangi bir hata veya limit aşımı durumunda bilgilendirilmesi oldukça önemlidir. Bunun için sistem kaynalarının düzenli olarak kısa zaman aralıklarında kontrol edilerek sistemler hakkında bilgi elde edilmesi gerekmektedir. Bu itibar ile bu amaç dahilinde açık kaynak dünyası ve ticari yazılım sektöründe birçok uygulama geliştirilmiştir.

Ağ izleme yazılımları bir ağ içerisinde bulunan öğelerin servis, sistem ve trafik gibi verilerini izleyerek istatistik veriler sunan, oluşan bir hata durumunda sistem yöneticilerini bilgilendiren sistemler olarak tanımlanmaktadır. Bu uygulamalar temelde bulundukları ağ icerisinde bulunan bileşenlerden,

- Ağ bant genişliği

- Ağ yoğunlukları

- CPU kullanımı

- Hafıza kullanımı

Disk kapasite

bilgilerini elde ederler. Örneğin, bu özelliklere sahip bir yazılımın yapılandırılmış olduğu bir ortamda sistem yöneticisi kolayca sunucuların disk alanlarını gözlemleyerek herhangi bir eksiklik durumunda yeni yapılandırmalar gerçekleştirebilir veya sistemde oluşturulmuş gereksiz verileri temizleyebilir. Bu temel özelliklerin yanında uygulamalar kendi içlerinde birçok ek özellikler de barındırmaktadırlar.

Peki etkili bir sistem izleme yazılımı seçerken nelere dikkat etmeliyiz? Bu seçim işlemi için kesin bir cevap vermek oldukça zor; ancak belli bazı özelliklere dikkat edilmesi yazılımın belirlenmesinde oldukça etkili olacaktır.

Kontrol paneli,

Bir sistem yöneticisinin bütün sistem ve ağ cihazları ilgili anlık bilgileri tek bir arayüz içerisinde görebilmesi sistemin başarımının artırılması ve yönetim kolaylığı açısından oldukça önemlidir. Böylelikle bütün ağa ait yoğunluk, kapasite ve CPU kullanımı gibi birçok bilgi aynı anda izlenerek sistemler hakkında sağlıklı değerlendirmeler yapılabilir. Tercih edilecek olan izleme yazılımında bu şekilde bir panel olmasına dikkat edilmelidir.

Raporlama,

Sistemlere ait toplanan verileriler ile ilgili istatistiki verilerin elde edilmesi, bu verilerin grafiksel olarak gösterilebilmesi ve geçmişe dönük değerlendirmelerin yapılabilmesi için raporlama özelliğinin olması tercih edilmelidir. Böylelikle sistem yöneticileri hem geçmişe dönük sistem performansları hakkında sağlıklı bilgilere sahip olur hem de ileriye dönük planlamalarda daha sağlıklı kararlar alınması sağlanmış olur.

Entegrasyon,

Günümüzde kurum ve organizasyonların altyapıları çeşitli teknolojilerin birleşleşimi ile oluşturulmaktadır. Bu itibarla kurulacak olan izleme yazılımları birçok farklı teknolojiye uyum sağlayabilecek esneklikte olması gerekmektedir. Örneğin bulunduğunuz sistem içerisinde işletim sistemi seviyesinde Windows, Linux ve Macosx işletim sistemine sahip sunucular bulunabilir. Kurulum yapmak istediğiniz uygulamanın bu sistemlerle uyumlu olarak çalışabilmesi oldukça önemlidir.

Otomatik Keşif,

Otomatik keşif özelliği ile sistem ağ yapısını ve yapılandırmalarını otomatik olarak çıkartarak kendi içerisinde gerekli olan yapılandırmaları otomatik olarak gerçekleştirebilir. Böylelikle ağ üzerinde bulunan bileşenler kolayca izleme yazılımı ile uyumlu olarak çalıştırılabilirler.

Ölçeklenebilirlik,

Sistemin mevcut durumuna ek olarak sunucularda yük dengeleme, veritabanlarında yedeklilik veya eklenen yeni sunucuların izlenmesine de olanak sağlayabilmesi gerekmektedir. Bu özellik oldukça önemli bir değerlendirme adımıdır. Var olan sistemde yeni bir geliştirme veya ekleme yapıldığı zaman izleme yapan yazılımın eklenen bu sistemleri de izleyebilir durumda olması gerekmektedir.

Belirtmiş olduğumuz bu özellikllere ek olarak dünyada ençok talep gören açık kaynaklı ağ izleme yazılımlarından birkaçı üzerinde kısaca duracağız.

NAGIOS CORE

Nagios Core, açık kaynaklı, bir ağ ve sistem izleme yazılımıdır. Bir ağdaki bileşenlerde ortaya çıkan problemleri ön tanımlı kritik seviyelere ulaşmadan önce sistem yöneticilerine iletir ve problemler ile ilgili çözümler ortaya koyabilir. Nagios Core ticari olarak sunulan Nagios XI uygulamasının da temelini oluşturan bir uygulamadır. Nagios Core bilişim sistem altyapısında bulunan bütün sistem, uygulama, servis ve iş akışlarının işlevselliklerini doğru bir biçimde izlenmesini sağlamaktadır. Herhangi bir hata durumunda ilgili yönetici ve çalısanları uyararak sistemde ortaya çıkan problem büyümeden ve son kullanıcı tarafındaki etkileri ortaya çıkmadan çözüm bulma ve iyileştirme çalışmalarınına bir an önce başlanmasını sağlamaktadır.

Nagios Core organizasyonlar içerisinde birçok faydalar sağlamaktadır;

Kapsamlı İzleme: Uygulamalar, servisler, işletim sistemleri, ağ protokolleri ve ağ altyapısı gibi sistem bileşenlerini destekleyerek bütün kritik işlevselligi olan bileşenlerin izlenmesini sağlamaktadır.

Görünürlülük: Bilişim sisteminde bulunan bütün akış ve işlemlerin bir noktadan görüntünmesine olanak sağlar.

Farkındalık: Oluşan alarmları sistem yöneticileri veya ilgili personele e-posta veya SMS ile ileterek sorumlu ve ilgili kişilerin haberdar olması sağlanır.

Problem iyileştirme: Bir problem oluştuğu zaman ortaya çıkan problemin sebep olduğu uygulama, servis, sunucu ve cihaz otomatik olarak yeniden başlatılarak problemi gidermeye çalışmaktadır.

Kapasite Planlama: Elde edilen bilgilerle sistemde yapılaması gereken planlamalar daha sağlıklı geliştirilebilmektedir.

Raporlama: Geçmişe dönük incelemeler yapabilmek için limit aşımı, uyarı ve alarm gibi verileri sistem içerisinde barındırır.

Genişletilebilir yapı: Kendi hazırlamış olduğunuz bir eklenti veya açık kaynak camiasında geliştirilmiş bir uygulama kolay bir şekilde entegre ederek kullanılabilir.

|

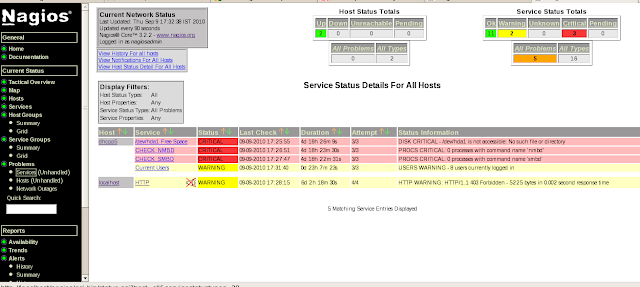

| Şekil 1. Nagios örnek ekran görüntüsü |

|

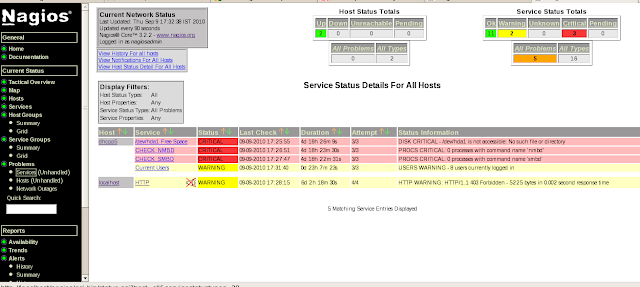

| Şekil 2. Nagios örnek ekran görüntüsü |

CACTI

Cacti, açık kaynak kodlu, network üzerinde bulunan cihazların bellek, disk, ağ ve sistem yükü gibi bilgilerini web arabiriminde grafiksel olarak gösteren bir uygulamadır. Network üzerinde bilgiler toplamak için SNMP ve elde etmiş olduğu bilgilerin gösterimi için RRDTool uygulamasını kullanmaktadır. Genellikle anahtarlama cihazları ve yönlendiriciler üzerindeki network trafiğini izlemek amacıyla kullanılmaktadır.

Uygulamanın arabirimi PHP ile geliştirilmiştir. Çoklu kullanıcı desteği sağlamaktadır. Her kullanıcı kendisi için sistemde tanımlanmış olan sistemler hakkında bilgilere erişebilmektedir.

|

| Şekil 3. Cacti örnek ekran görüntüsü |

|

| Şekil 4. Cacti örnek ekran görüntüsü |

NTOP

NTOP; basit, açık kaynak kodlu olarak dağıtılan, network optimizasyon, planlama güvenlik ihlallerini tespit edebilen bir ölçüm ve izleme yazılımıdır. Gerçek izleme problemlerinin çözülmesi amacıyla geliştirilmeye başlanmıştır. Kullanıcıları geri dönüş ve talepleri dikkate alınarak genişletilmektedir. Çalışabilmesi temel gereksinimlerin tamamlanmış olması yeterlidir. Yerel ağlar ve geniş alan ağlarında uyumlu bir şekilde çalışabilmektedir.

|

| Şekil 5. Ntop örnek ekran görüntüsü - Host bilgisi |

|

| Şekil 6. Ntop örnek ekran görüntüsü - Network Yük bilgisi |

NFSEN

NfSen, BSD tabanlı, nfdump netflow verilerini gösteren yazılımdır. Netflow verilerini paket, akış ve byte seviyesinde gösterir. İstenen netflow verisine kolayca ulaşılabilir. Geriye dönük verilere ulaşılabilir. Çeşitli durumlar için alarmlar yaratılabilir. Eklenti geliştirme imkanı sağlamaktadır.

|

| Şekil 5. Nfsen örnek ekran görüntüsü |

Kaynak :

https://www.bilgiguvenligi.gov.tr/ag-guvenligi/ag-izleme-yazilimlari.html